IP spoofing adalah pembuatan paket Internet Protocol (IP) dengan alamat IP sumber yang telah dimodifikasi untuk menyamar sebagai sistem komputer lain, atau untuk menyembunyikan identitas pengirim, atau keduanya. Dalam IP spoofing, bidang header untuk alamat IP sumber berisi alamat yang berbeda dari alamat IP sumber yang sebenarnya.

IP spoofing adalah pembuatan paket Internet Protocol (IP) dengan alamat IP sumber yang telah dimodifikasi untuk menyamar sebagai sistem komputer lain, atau untuk menyembunyikan identitas pengirim, atau keduanya. Dalam IP spoofing, bidang header untuk alamat IP sumber berisi alamat yang berbeda dari alamat IP sumber yang sebenarnya.

IP spoofing adalah teknik yang sering digunakan oleh hacker untuk meluncurkan serangan distributed denial-of-service (DDoS) dan serangan man-in-the-middle (MITM) terhadap perangkat yang ditargetkan atau infrastruktur di sekitarnya. Tujuan serangan DDoS adalah membanjiri target dengan lalu lintas sambil menyembunyikan identitas sumber jahat, sehingga mencegah upaya mitigasi serangan.

Menggunakan alamat IP palsu dapat memberikan penyerang kemampuan untuk:

- menghindari ditemukan jejak digital dan dilibatkan oleh pihak berwenang serta penyelidik cyber forensik;

- mencegah perangkat yang ditargetkan agar tidak memberitahukan tentang serangan yang terjadi

- bypass keamanan scripts, perangkat, dan layanan keamanan yang berupaya memitigasi serangan DDoS dengan memasukkan alamat IP yang dikenal sebagai sumber traffic jahat.

Bagaimana Cara kerja IP spoofing?

Dalam IP spoofing, penyerang memodifikasi alamat sumber di header packet keluar, sehingga komputer tujuan memperlakukan paket seolah-olah itu berasal dari sumber tepercaya, misalnya, komputer di jaringan perusahaan, dan komputer tujuan akan menerimanya. Karena aktivitas spoofing IP dilakukan di tingkat jaringan, tidak ada tanda-tanda eksternal gangguan.

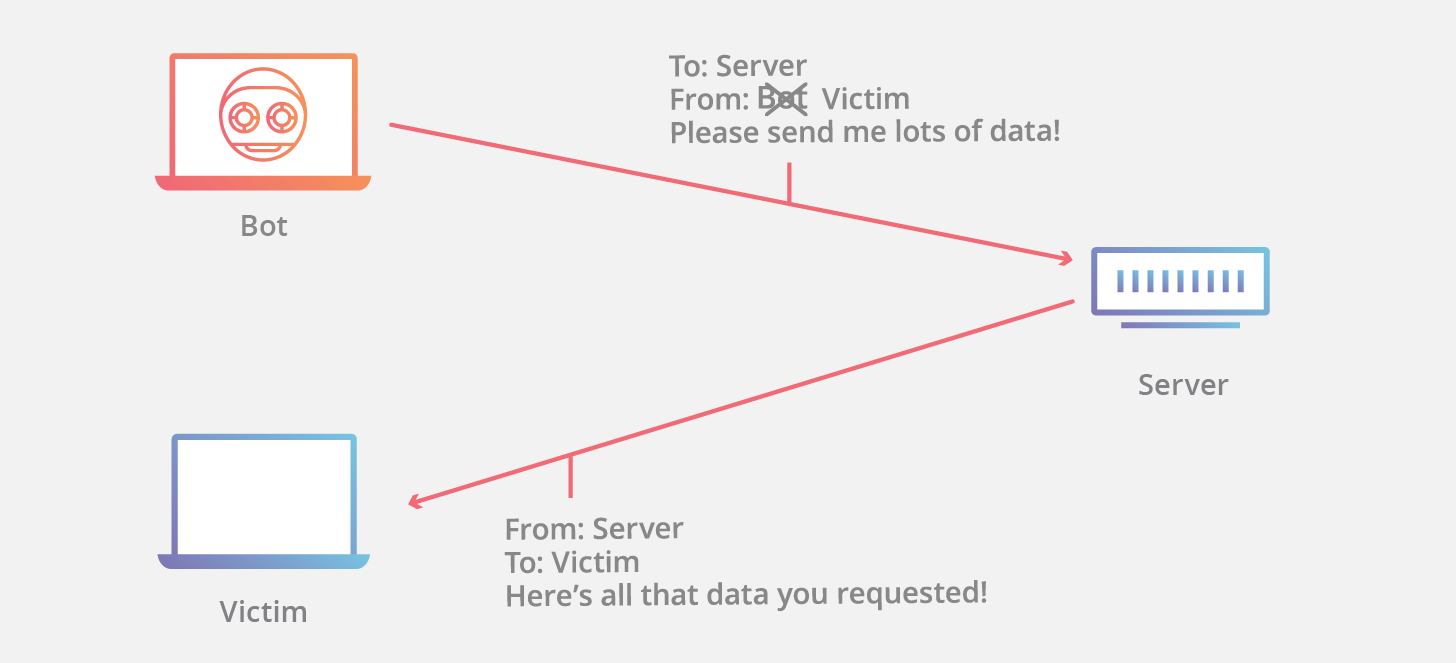

IP spoofing umumnya digunakan dalam serangan DDoS, ketika hacker menggunakan alamat IP palsu untuk membanjiri server komputer dengan volume paket yang cukup besar sehingga tidak dapat digunakan oleh pengguna yang sah. Seringkali, paket IP palsu dikirim oleh botnet yang tersebar secara geografis. Botnet dalam skala besar dapat berisi puluhan ribu komputer, yang masing-masing dapat memalsukan banyak alamat IP sumber sekaligus. Akibatnya, serangan otomatis ini sulit dilacak.

Mencegah Serangan IP spoofing

Organisasi dapat mengambil langkah-langkah untuk menghentikan paket palsu untuk menyusup ke jaringan mereka, termasuk:

- Pemantauan jaringan untuk aktivitas mencurigakan.

- Memasang sistem penyaringan paket yang mampu mendeteksi anomali lalu lintas jaringan, seperti paket keluar dengan alamat IP sumber yang tidak cocok dengan yang ada di jaringan perusahaan.

- Menggunakan metode verifikasi yang kuat untuk semua akses jarak jauh, termasuk untuk sistem pada intranet perusahaan untuk mencegah menerima paket palsu dari penyerang yang telah melanggar sistem lain pada jaringan perusahaan.

- Mengautentikasi alamat IP dari setiap paket yang masuk.

- Menggunakan pemblokir serangan jaringan.

Firewalls adalah alat penting untuk memblokir paket IP dengan alamat palsu, dan semua router perusahaan harus dikonfigurasi dengan tujuan untuk menolak paket dengan alamat IP palsu. Beberapa pertimbangan dasar meliputi:

- Mengkonfigurasi router dan firewall untuk menolak paket dengan alamat IP private yang berasal dari luar perimeter perusahaan.

- Memblokir lalu lintas yang berasal dari dalam perusahaan yang bertujuan untuk menipu alamat eksternal sebagai alamat IP sumber; ini mencegah serangan spoofing dari yang dimulai dari dalam perusahaan terhadap jaringan lain, (jaringan eksternal.)

Jenis Serangan spoofing

Spoofing internet dapat dilakukan pada berbagai lapisan jaringan. IP spoofing terjadi pada lapisan jaringan (lapisan 3 dari model komunikasi OSI), tetapi alamat perangkat media access control (MAC) spoofing di header Address Resolution Protocol (ARP) terjadi di lapisan data link, di frame Ethernet yang membawa protokol itu.

Serangan spoofing ARP terjadi ketika penyerang mengirim pesan ARP yang dipalsukan melalui jaringan area lokal (LAN). Ini menautkan alamat MAC milik cracker dengan alamat IP komputer atau server yang sah di jaringan.

Jenis lain dari spoofing adalah spoofing domain name system (DNS). Jenis serangan ini mengeksploitasi kerentanan DNS dan mengalihkan lalu lintas internet dari server yang sah ke server palsu. Teknik DNS spoofing ini juga pernah mengarahkan situs web Presiden Susilo Bambang Yudhoyono ke server palsu beberapa tahun silam.

Penyerang juga dapat menipu email dengan mengubah bidang tajuk email untuk secara palsu menunjukkan bahwa pesan tersebut berasal dari pengirim yang berbeda. Email Spoofing sering merupakan bagian dari serangan phishing yang berisi tautan ke situs web palsu untuk tujuan phising: versi duplikat dari situs web yang tampaknya asli. Situs web palsu ini mencoba mencuri kredensial login pengguna atau informasi rahasia lainnya dengan menipu mereka agar meyakini bahwa mereka berada di situs yang sah.

Contoh IP spoofing

Pada 28 Februari 2018, platform hosting kode GitHub dihantam oleh apa yang diyakini pada saat itu sebagai serangan DDoS terbesar yang pernah dicatat. Para hacker memalsukan alamat IP GitHub dan mengirim pertanyaan ke beberapa server memcached yang biasanya digunakan untuk mempercepat situs yang digerakkan oleh database. Server kemudian menampilkan data yang dikembalikan dari permintaan tersebut ke server GitHub dengan faktor sekitar 50, yang berarti bahwa untuk setiap byte yang dikirim oleh penyerang, hingga 51 KB dikirim ke target. Dalam hal ini, GitHub dipukul dengan traffic 1,35 terabit per detik, menyebabkan situs down selama 10 menit.

0 komentar:

Posting Komentar